W końcu udało mi się przysiąść do tematu, który czekał u mnie bardzo długi czas – mianowicie AutoPilot wraz z Hybrid Azure AD Join.

Normalnie, jeżeli używamy AutoPilota to urządzenie jest tylko w Azure AD (AAD). Czasem są wymagania, aby urządzenie było także w lokalnym Active Directory. Po co? Są szczególne wymagania, które czasem muszą zostać spełnione.

Tak więc – przygotowałem dla Was konkretną instrukcję co trzeba zrobić, aby skonfigurować Hybrid Azure AD Join podczas AutoPilota.

Wpierw, odniosę się do wpisów, które już napisałem:

- AutoPilot – część pierwsza – Microsoft 365 w pigułce! (piesik.me)

- AutoPilot – część druga – Microsoft 365 w pigułce! (piesik.me)

- Instalacja oraz konfiguracja Azure AD Connect – Microsoft 365 w pigułce! (piesik.me)

- oraz Hybrid AAD Join + MEM dla urządzeń on-prem. – Microsoft 365 w pigułce! (piesik.me)

Wszystkie te zależności muszą być skonfigurowane.

Dlatego…

Stworzyłem sobie grupę urządzeń, które mają przypisany określony group tag dla HAADJ – do tej grupy będę miał przypisane wszystkie ustawienia dla tego profilu.

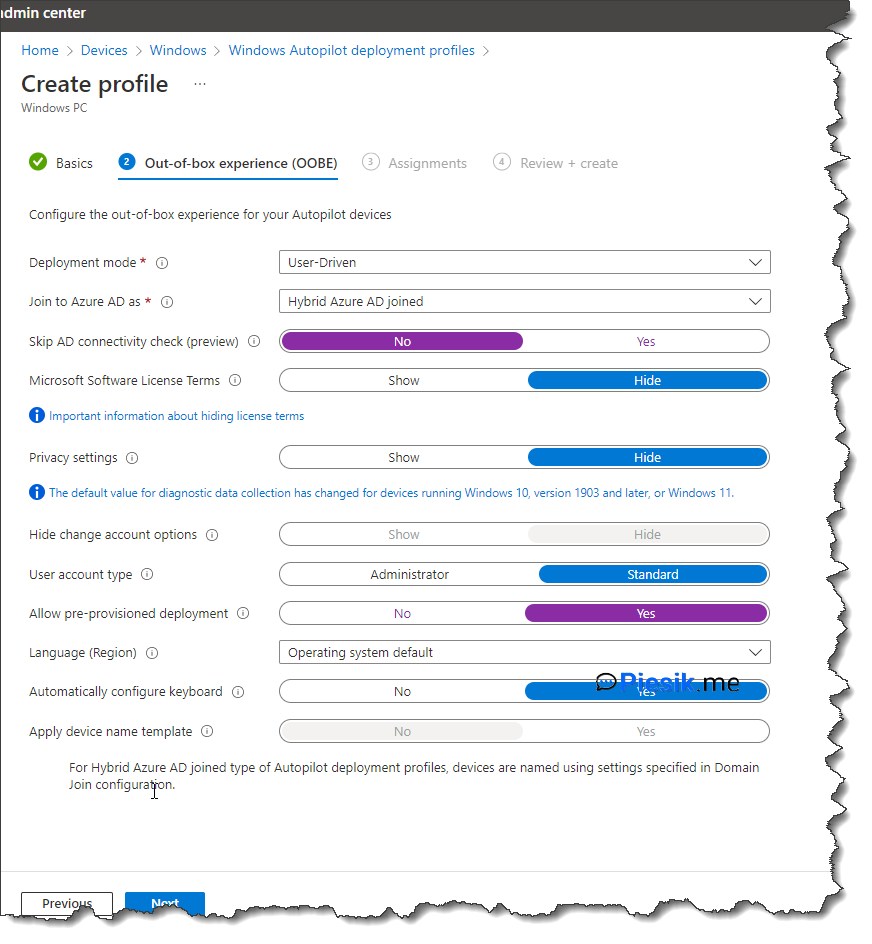

Następnie, stworzyłem nowy AutoPilot profil z ustawieniami:

Gdzie…

- Join to Azure AD as wybrałem “Hybrid Azure AD joined”

- Skip AD connectivity check – No. Ale tylko dlatego, że jestem pewien, że moje urządzenia będą miały dostęp do AD.

Taki profil przypisałem do powyższej grupy urządzeń.

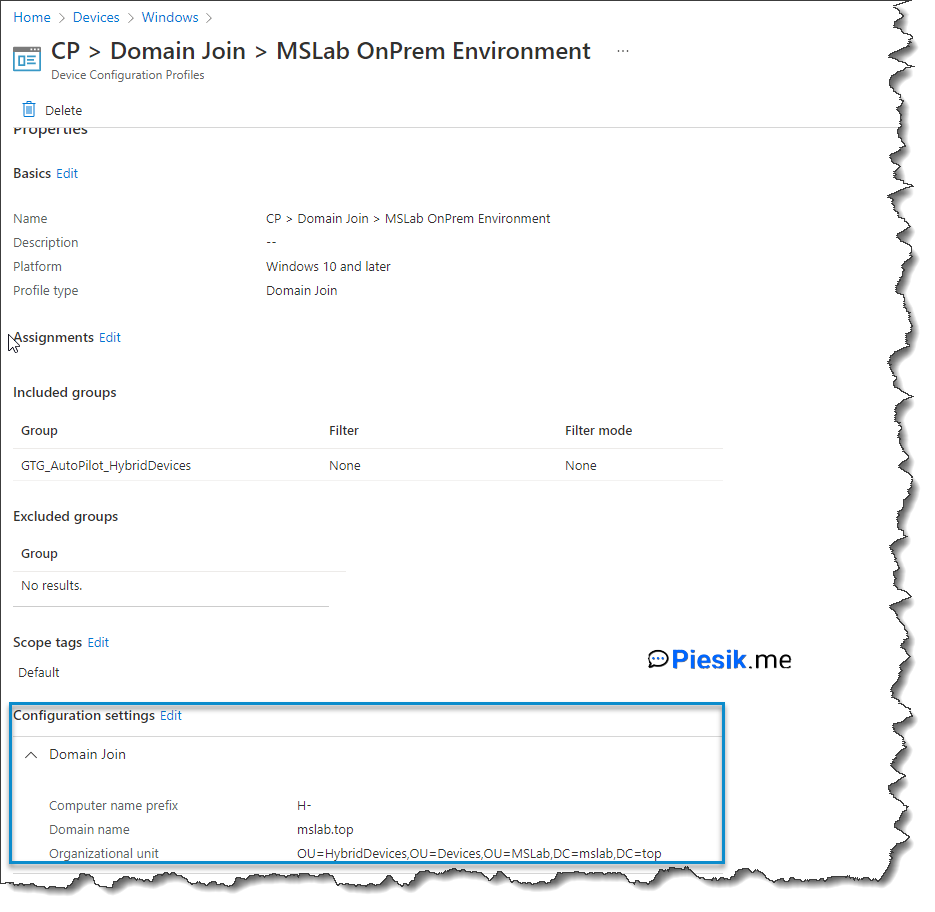

Drugą rzeczą, którą skonfigurowałem był Configuration Profile dla Domain Join.

Ustawiam nazwę komputera – nie możemy niestety użyć %SERIAL% jak w przypadku autopilota.

Trzecią sprawą jest przypisanie polityki, którą utworzyłem w tym wpisie: „Disable User ESP phase” w AutoPilot – Microsoft 365 w pigułce! (piesik.me) i przypisanie do tej grupy.

Jeżeli już mamy ustawione trzy rzeczy z poziom MEM to przechodzimy teraz do konfiguracji naszego lokalnego Active Directory.

W moim domowym labie, zdecydowałem się na zbudowanie kolejnej wirtualnej maszyny dla samego Intune Connectora. Maszynę nazwałem V04, gdzie zainstalowałem Windows Server 2022, dołączyłem maszynę do AD, zaaktualizowałem ją i inne podstawowe sprawy.

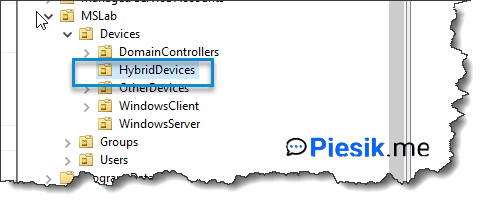

Następnie – stworzyłem nowe OU w moim AD.

W tym OU będą lądowały wszystkie komputery z AutoPilota + Hybrid AD Join.

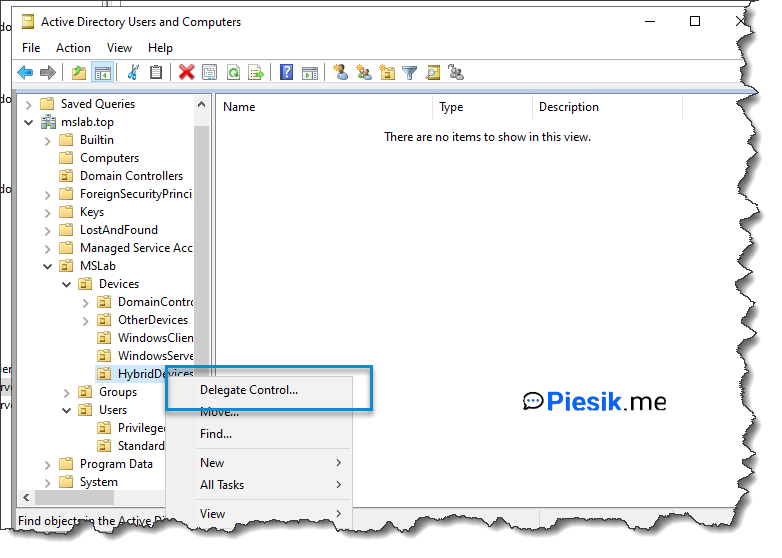

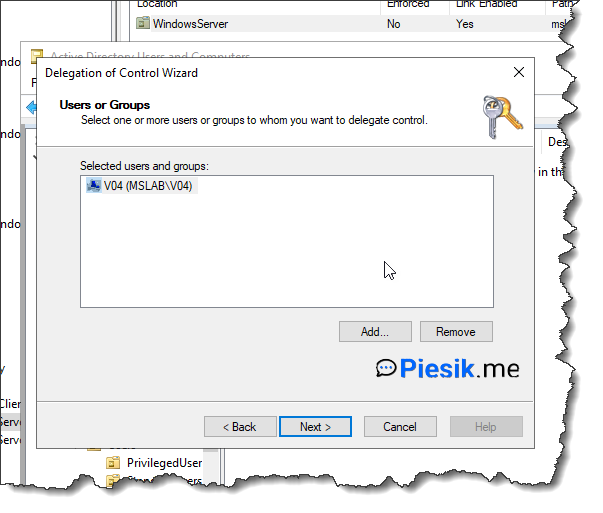

Po stworzeniu tego OU, należy delegować uprawnienia.

Wybieramy naszą maszynę – pamiętając o wybraniu, żeby poszukiwało także w komputerach a nie tylko grupach.

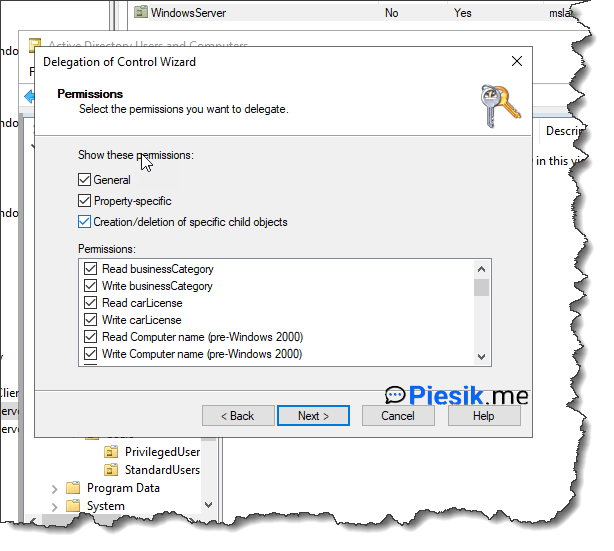

Delegate control of zaznaczamy: Computer objects

Następnie zaznaczamy opcje:

- Create selected objects in this folder

- Delete selected objects in this folder

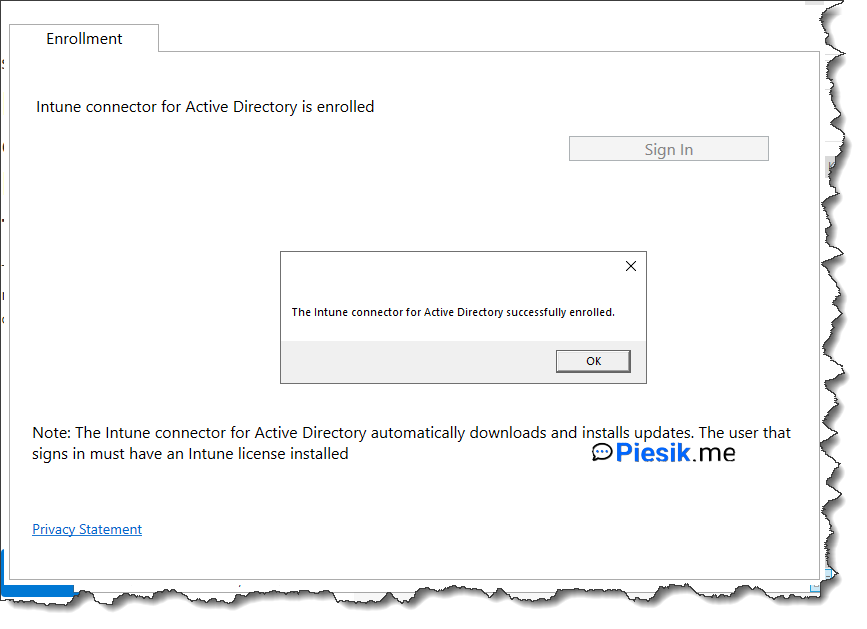

Kolejnym krokiem jest zainstalowanie Intune Connector for Active Directory. Pobieramy go z strony http://download.microsoft.com/download/C/6/D/C6DAA9FD-7DCA-4577-9016-AE72A8150149/ODJConnectorBootstrapper.exe i instalujemy.

Po instalacji logujemy się kontem, które będzie używane do połączenia Intune <> Local AD

Po przejściu na stronę MEM > Devices > Windows > Windows enrollment > Intune Connector for Active Directory powinno nam się pojawić coś takiego:

Podczas pisania tego krótkiego poradnika zrobiłem jednego byka – nie przypisałem polisy, ktorą zrobiłem w tym poście: Hybrid AAD Join + MEM dla urządzeń on-prem. – Microsoft 365 w pigułce! (piesik.me) do OU: HybridDevices. A to akurat jest ważne…